Photo 1/12

Galerie

Photo 1/12

Vous en avez un à vendre ?

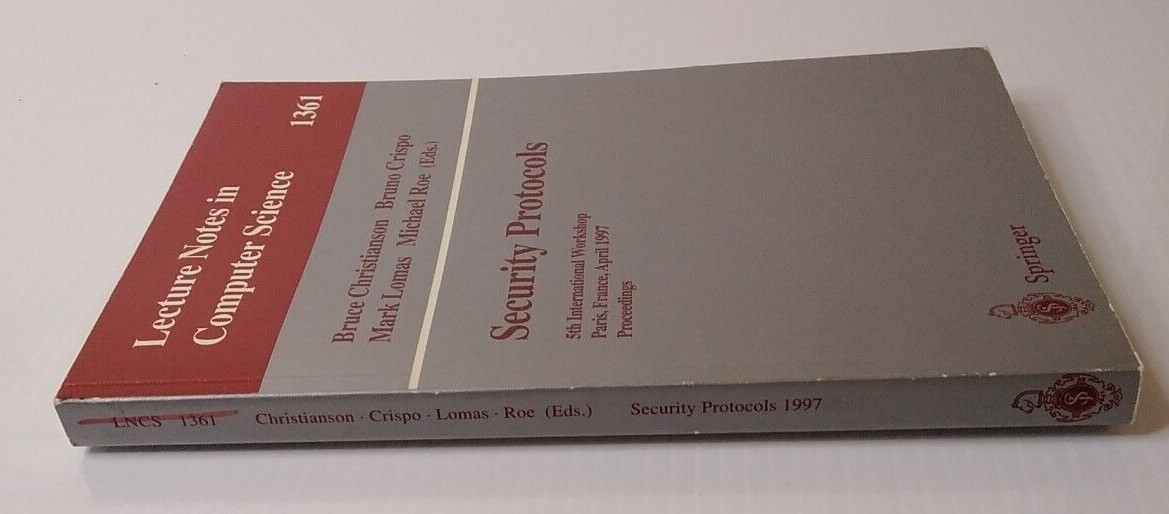

Notes de conférence en informatique ser.: Protocoles de sécurité : Actes de...

35,00 USD

Environ30,10 EUR

ou Offre directe

État :

“Good to very good condition with wear.”

Bon état

Livre ayant déjà été lu, mais qui est toujours en bon état. La couverture présente des dommages mineurs, comme des éraflures, mais n'est ni trouée ni déchirée. Pour les couvertures rigides, la jaquette n'est pas nécessairement incluse. La reliure présente des marques d'usure mineures. La majorité des pages sont intactes. Pliures et déchirures mineures. Soulignement de texte mineur au crayon. Aucun surlignement de texte. Aucune note dans les marges. Aucune page manquante. Consulter l'annonce du vendeur pour avoir plus de détails et voir la description des défauts.

Oops! Looks like we're having trouble connecting to our server.

Refresh your browser window to try again.

Livraison :

5,22 USD (environ 4,49 EUR) USPS Media MailTM.

Lieu où se trouve l'objet : Ore City, Texas, États-Unis

Délai de livraison :

Estimé entre le jeu. 24 juil. et le mer. 30 juil. à 94104

Retours :

Retours refusés.

Paiements :

Achetez en toute confiance

Le vendeur assume l'entière responsabilité de cette annonce.

Numéro de l'objet eBay :255715691777

Dernière mise à jour le 13 nov. 2023 07:01:06 CET. Afficher toutes les modificationsAfficher toutes les modifications

Caractéristiques de l'objet

- État

- Bon état

- Commentaires du vendeur

- “Good to very good condition with wear.”

- Subject Area

- Security Protocols

- Educational Level

- Adult & Further Education

- Level

- Advanced

- Country/Region of Manufacture

- United States

- Subject

- Computer Science

- Original/Facsimile

- Original

- ISBN

- 9783540640400

À propos de ce produit

Product Identifiers

Publisher

Springer Berlin / Heidelberg

ISBN-10

3540640401

ISBN-13

9783540640400

eBay Product ID (ePID)

1085355

Product Key Features

Number of Pages

VIII, 220 Pages

Publication Name

Security Protocols : Proceedings of the 5th International Workshop, Paris, France, April 7-9, 1997

Language

English

Subject

Programming / Algorithms, Communication Studies, Security / Cryptography, Networking / General, Security / General

Publication Year

1998

Type

Textbook

Subject Area

Computers, Language Arts & Disciplines

Series

Lecture Notes in Computer Science Ser.

Format

Trade Paperback

Dimensions

Item Height

0.2 in

Item Weight

25.8 Oz

Item Length

9.3 in

Item Width

6.1 in

Additional Product Features

Intended Audience

Scholarly & Professional

LCCN

98-002586

Dewey Edition

21

Series Volume Number

1361

Number of Volumes

1 vol.

Illustrated

Yes

Dewey Decimal

005.8

Table Of Content

Secure books: Protecting the distribution of knowledge.- Protocols using anonymous connections: Mobile applications.- Receipt-free electronic voting schemes for large scale elections.- Flexible internet secure transactions based on collaborative domains.- How to build evidence in a public-key infrastructure for multi-domain environments.- On signature schemes with threshold verification detecting malicious verifiers.- Open key exchange: How to defeat dictionary attacks without encrypting public keys.- Protocol interactions and the chosen protocol attack.- Binding bit patterns to real world entities.- Breaking public key cryptosystems on tamper resistant devices in the presence of transient faults.- Low cost attacks on tamper resistant devices.- Entity authentication and authenticated key transport protocols employing asymmetric techniques.- SG logic -- a formal analysis technique for authentication protocols.- How to convert any digital signature scheme into a group signature scheme.- Threshold key-recovery systems for RSA.- A weakness of the Menezes-Vanstone cryptosystem.- On ideal non-perfect secret sharing schemes.

Synopsis

This book constitutes the strictly refereed post-workshop proceedings of the 5th International Workshop on Security Protocols, held in Paris, France, in April 1997. The 17 revised full papers presented address all current aspects of security protocols. Among the topics covered are secure distribution of knowledge, electronic voting systems, secure Internet transactions, digital signatures, key exchange, cryprographic protocols, authentication, threshold systems, secret sharing, ect.

LC Classification Number

QA268

Description de l'objet fournie par le vendeur

À propos de ce vendeur

2B Read Again Books and More

100% d'évaluations positives•143 objets vendus

Inscrit comme vendeur particulierEn conséquence, les droits des consommateurs découlant de la législation européenne ne s'appliquent pas. La Garantie client eBay continue de s'appliquer pour la plupart des achats.

Évaluations du vendeur (46)

- 3***9 (647)- Évaluations laissées par l'acheteur.Dernier moisAchat vérifiéFast despatch and received well packaged, as described/pictured and lovely communication - thanks for your kind note and great order! Much appreciated from the UK! 🫶🏻

- 1***1 (1)- Évaluations laissées par l'acheteur.6 derniers moisAchat vérifiéarrived in amazing condition! I finally found all original books in one set. Excited to add to my collection. Package was secure and no damage was done during shipping. Would buy from this seller again!The Twilight Saga Ser.: 4 books 1, 2, 3 and 4 by Stephanie Meyer all Paperback (n°256578330021)

- -***0 (1)- Évaluations laissées par l'acheteur.6 derniers moisAchat vérifiéThe item came well packaged with bubble wrap. The book was just as described by the seller. I was skeptical at first but I’m surprised how well it came in. Thanks!Human Biology : Concepts and Current Issues By Michael D. Johnson (n°256716160736)